Comment se protéger des menaces en ligne ?

Définition :

–

Les fondamentaux de la cybersécurité consiste à protéger les ordinateurs, les serveurs, les appareils mobiles, les systèmes électroniques, les réseaux et les données contre les attaques malveillantes. On l’appelle également sécurité informatique ou sécurité des systèmes d’information.

Keywords (requête cible) : cybersécurité –

étiquette et hashtag : cybersécurité – sécurité sur Internet – phishing – Ransomware

Sur le site ACF, vous trouverez des indications complémentaires

QUELS SONT LES FONDAMENTAUX DE LA CYBERSECURITE ?

–

–

La cybersécurité est une préoccupation toujours croissante dans le monde numérique d’aujourd’hui. Il est essentiel de comprendre ses bases afin de vous protéger ainsi que vos données contre les attaques malveillantes. Nous explorerons les principes fondamentaux de la cybersécurité, notamment les menaces courantes, les méthodes pour vous protéger en ligne et les meilleures pratiques pour rester en sécurité sur Internet.

« 91% des entreprises ont été victimes d’une attaque informatique au cours des 12 derniers mois. »

QUELS SONT LES PRINCIPAUX TYPES D’ATTAQUES INFORMATIQUES ?

–

Il existe différents types d’attaques informatiques, selon leur origine, leur objectif et leur méthode. Ces attaques par intrusion consistent à pénétrer dans un système ou un réseau sans autorisation, en exploitant des failles de sécurité ou des vulnérabilités. Le pirate peut ensuite voler des données, modifier du code, installer des logiciels malveillants ou prendre le contrôle du système.

VOICI UNE DESCRIPTION DETAILLEE DE CHAQUE TYPE DE MENACE :

- Hameçonnage (phishing ou vishing) et harponnage (spear phishing) :

« 80 % des événements de cybersécurité impliquent des attaques de phishing. »

Ces attaques phishing consistent à tromper les utilisateurs pour qu’ils révèlent des informations sensibles, comme des mots de passe ou des numéros de carte de crédit, en se faisant passer pour une entité de confiance. Cette technique envoie e-mails frauduleux qui imitent l’apparence ou l’identité d’une entité sérieuse (banque, administration fiscale, etc.). L’objectif est de tromper l’utilisateur pour qu’il divulgue ses informations personnelles (numéro de carte bancaire, mot de passe, etc.) ou qu’il télécharge un fichier malveillant.

–

Par exemple, un attaquant pourrait envoyer un e-mail prétendant provenir d’une banque et demandant à l’utilisateur de se connecter via un lien fourni, qui mène en réalité à un site web frauduleux.

–

Pour en savoir plus

–

Une étude réalisée en 2021 a révélé que 30 % des utilisateurs finaux ont ouvert des e- mails de phishing. De plus, plus de 80 % des événements de cybersécurité impliquent des attaques de phishing.

–

EN CONCLUSION :

L’essentiel

- L’objectif du phishing est de voler vos informations personnelles.

- Il peut revêtir plusieurs formes : envoi de faux messages, appels téléphoniques ou envoi de liens à cliquer.

- Ne communiquez jamais d’informations sensibles par messagerie ou par téléphone, et avant de cliquer sur un lien douteux, positionnez votre curseur sur ce lien (sans cliquer) afin d’afficher (et de vérifier) l’adresse vers laquelle il pointe réellement.

- Pour être conseillé en cas d’hameçonnage, contactez Info Escroqueries au 0 805 805 817 (numéro gratuit).

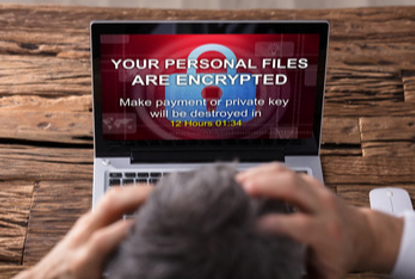

RANSOMWARE :

Les attaques par ransomware visent à bloquer l’accès aux données ou aux systèmes d’un utilisateur ou d’une entreprise en les chiffrant avec une clé secrète.

–

Le ransomware est un type de logiciel malveillant qui chiffre les fichiers de l’utilisateur et demande une rançon pour les déchiffrer.

–

Par exemple, le ransomware WannaCry, qui a sévi en 2017, a infecté des centaines de milliers d’ordinateurs dans le monde entier, chiffrant les fichiers des utilisateurs et exigeant une rançon en Bitcoin pour les déchiffrer.

–

Selon le rapport semestriel sur les menaces de cybersécurité Trend Micro 2023, le paysage mondial des attaques par ransomware a continué à s’intensifier depuis janvier 2023.

Le rapport révèle un nombre stupéfiant de 90 945 détections de ransomwares sur les terminaux au cours de cette période. En analysant l’impact régional, l’Asie est apparue comme la région la plus touchée avec 55 282 attaques de ransomware détectées, suivie par l’Amérique avec 16 929 et l’Europe avec 15 794.

–

Un exemple en 2024 en France

QUE FAIRE EN CAS D’ATTAQUES ?

Débranchez son ordinateur, prévenir le service informatique, ne payez pas la rançon car vous n’êtes pas sûr d’être débloqué, gardez des preuves, prévenir la cnil, déposer plainte à la brigade de gendarmerie…

www.cybermalveillance.gouv.fr

- ATTAQUES PAR DENI DE SERVICE (DOS) ET PAR DENI DE SERVICE DISTRIBUE (DDOS) :

Le site cybermalveillance.gouv.fr définit l’attaque par déni de service comme une attaque « visant à rendre inaccessible un serveur grâce à l’envoi de multiples requêtes jusqu’à le saturer ou par l’exploitation de faille de sécurité afin de provoquer une panne ou un fonctionnement fortement dégradé du service. »

–

Les attaques par déni de service (DDoS) visent à perturber le fonctionnement normal d’un site web ou d’un service en ligne, en envoyant simultanément une grande quantité de requêtes provenant de plusieurs sources. Le pirate cherche ainsi à saturer le serveur ou le réseau et à empêcher l’accès aux utilisateurs légitimes. Ces attaques visent à rendre un service ou un site web indisponible en le submergeant de trafic.

–

Par exemple, une attaque DDoS pourrait être menée en utilisant un botnet pour envoyer une quantité massive de requêtes à un site web, le rendant ainsi inaccessible aux utilisateurs légitimes.

Les attaques par déni de service distribué (DDoS) ont augmenté en complexité en 2021. La taille moyenne des attaques DDoS a quadruplé, et les attaques de plus de 250 Gbps ont augmenté

de 1 300 %. Plus de 25 % des attaques perpétrées au total ont visé le secteur de la banque, des services financiers et des assurances (BFSI).

–

L’attaque par déni de service est assez facile à mettre en œuvre pour des personnes malveillantes et les conséquences sont nombreuses :

- Les sites E commerce touchés ne sont plus accessibles et le fonctionnement est difficile ce qui peut amener une perte de confiance des utilisateurs du site.

- Vengeance, revendications idéologiques, concurrence, extorsions de fond, etc. sont en général le raisons ce ces attaques.

QUE FAIRE EN CAS D’ATTAQUE ? :

- Contacter votre hébergeur pour qu’il fasse une recherche sur l’élément défaillant et remonte et bloque les adresses IP.

- Récupérer les fichiers de votre pare-feu et des serveurs touchés.

- Ne pas payer la rançon réclamée.

- Faire appel à un professionnel pour sécuriser les serveurs et il mettra en place une sécurisation globale.

- Prévenir la cnil.

ATTAQUE MAN-IN-THE-MIDDLE (MITM) :

Dans une attaque MitM, l’attaquant intercepte et modifie la communication entre deux parties sans que celles-ci ne s’en rendent compte.

Par exemple, un attaquant pourrait intercepter la communication entre un utilisateur et une banque en ligne, et modifier les informations de transaction pour son propre bénéfice.

Les statistiques précises sur les attaques MITM ne sont pas facilement disponibles. Cependant, il est important de noter que ces attaques peuvent se produire en raison de connexions Wi-Fi non sécurisées ou vulnérables.

TÉLÉCHARGEMENT FURTIF (DRIVE-BY DOWNLOAD) :

–

Cette attaque se produit lorsqu’un site web malveillant télécharge automatiquement un logiciel sur l’appareil de l’utilisateur sans son consentement.

Par exemple, un utilisateur pourrait visiter un site web qui exploite une vulnérabilité dans son navigateur pour installer un logiciel malveillant sur son ordinateur.

Cassage de mot de passe :

Cette attaque consiste à deviner le mot de passe d’un utilisateur en utilisant différentes techniques, comme la force brute ou l’utilisation de listes de mots de passe couramment utilisés.

Par exemple, un attaquant pourrait utiliser un outil de cassage de mot de passe pour essayer toutes les combinaisons possibles de caractères jusqu’à ce qu’il trouve le bon mot de passe.

Les chercheurs en cybersécurité ont enregistré 55 milliards de nouvelles tentatives de cassage de mots de passe entre mai et août 2021, soit plus du double des 27 milliards attaques détectées entre janvier et avril. Ces attaques par force brute consistent à tester, une à une, toutes les combinaisons possibles.

- INJECTION SQL :

L’injection SQL est une technique d’attaque qui exploite les vulnérabilités dans une application web pour exécuter des commandes SQL non autorisées.

Par exemple, un attaquant pourrait manipuler une requête SQL dans un formulaire de connexion pour se connecter en tant qu’administrateur sans connaître le mot de passe. - PIRATAGE DE COMPTE :

Le piratage de compte se produit lorsque quelqu’un accède illégalement à un compte en ligne, souvent en devinant ou en volant le mot de passe.

Par exemple, un attaquant pourrait utiliser des informations obtenues par hameçonnage pour accéder au compte de messagerie d’un utilisateur. - Fraude au président ou Faux Ordre de Virement (FOVI) :

Cette fraude consiste à usurper l’identité d’un dirigeant d’entreprise pour convaincre un employé d’effectuer un virement bancaire vers un compte contrôlé par l’escroc.

Par exemple, un escroc pourrait envoyer un e-mail à un employé du service comptable, prétendant être le PDG de l’entreprise et demandant un virement urgent pour une opération confidentielle.

–

Quelques sources : fortinet.com – malwarebytes.com – oracle.com – trendmicro.com – tomsguide.com – microsoft.com – bitdefender.com

No Comments